Kamery przemyslowe i rejestratory cyfrowe

- Artykuły

- Pomoc techniczna

Zaloguj

Zaloguj- Zarejestruj

- Obserwowane (

brak

) - Koszyk (pusty)

TV przemysłowa / CCTV

- Kamery przemysłowe

- Kamery IP

- Kamery megapikselowe

- Kamery i systemy bezprzewodowe

- Obiektywy do kamer

- Obudowy do kamer

- Rejestratory cyfrowe

- Rejestratory IP

- Karty DVR

- Zestawy CCTV

- Video serwery IP

- Oprogramowanie

- Monitory CCTV

- Dekodery wideo

- Uchwyty do kamer

- Przewody do kamer

- Zasilacze | końcówki

- Karty pamięci

- Akcesoria CCTV

- Obrotnice do kamer

- Szafy teleinformatyczne

- Dyski sieciowe

Systemy alarmowe

- Zestawy alarmowe

- Akumulatory

- Centrale alarmowe

- System bezprzewodowy ABAX

- Czujki

- Sygnalizatory

- Komunikacja i powiadamianie

- Sterowniki radiowe

- Zasilacze buforowe

- Obudowy

- Akcesoria

- Przewody instalacyjne

Kontrola dostępu

- Zwory elektromagnetyczne

- Szyldy i kasety do zaczepów

- Elektrozaczepy

- Wideodomofony

- Zamki elektroniczne

- Czytniki kart

- System kontroli dostępu RACS

- Zestaw do wprowadzania kart

- Sprzęt pomocniczy

- Akcesoria do kontroli dostępu

- Rejestracja pracy wartowników

Kamery sportowe

Partnerzy LC Security

- Telewizja przemysłowa

- GeoVision DVR

- Bosch akcesoria security cctv

- Uchwyty LCD / plazma

- Montaż - instalacje / serwis

Kamery online

- Kamery zwierzęta online

- Test1

- Kamery Warszawa

- Kamery online

- Kamery Zakopane

- Kamery Kraków

- Kamery Poznań

- Kamery Wrocław

- Kamery Sopot

- Kamery Lublin

- Kamery Częstochowa

Polecane strony

archiwum CCTV - info o zmianach i nowościach

uchwyty LCD plazma - profesjonalne uchwyty do monitorów i TV LCD / Plazma - producent

monitoring CCTV - hurtownia zabezpieczeń, systemy alarmowe, kamery, monitoring ip

monitoring ip cyfrowe systemy CCTV ip

Pomoc techniczna

- Cyfrowe instalacje domofonowe

- Biometryczna kontrola dostępu - czytniki biometryczne

- Systemy domofonowe (domofony analogowe)

- Systemy kontroli dostępu

- Pamięć masowa w systemach CCTV IP

- Zapis obrazu i dźwięku w systemach CCTV

- Konfiguracja centrali alarmowej

- Zasady klasyfikacji systemów alarmowych

Polecamy!

Pomoc techniczna

Biometryczna kontrola dostępu - czytniki biometryczne

Słowem wstępu należy zdefiniować czym jest biometria. Biometria to nauka zajmująca się identyfikowaniem i weryfikowaniem tożsamości osoby na podstawie jej cech fizjologicznych (genotypowych) lub behawioralnych (fenotypowych) zwanych biometrykami.

Biometryki fizjologiczne niosą informację o cechach fizycznych i są do zmierzenia (odczytania) w danej chwili mają charakter statyczny (np. odcisk palca, geometria dłoni, obraz tęczówki oka).

Biometryki behawioralne stanowią opis zachowań trwających w czasie, mówią o tym jak dana czynność jest wykonywana. Cechy behawioralne są wyuczone lub nabyte. Mają charakter dynamiczny. Przykładowe cechy behawioralne to podpis, głos, chód, itp.

Biometria jest obecnie najlepiej rokującą techniką uwierzytelniania osób, która coraz częściej jest stosowana w systemach kontroli dostępu o najwyższym stopniu bezpieczeństwa.

Pożądane własności biometryk (wg Clarke’a):

Uniwersalność: Każda osoba powinna mieć daną cechę biometryczną.

Jednoznaczność: Powinna istnieć możliwość rozróżnienia każdych dwóch osób na podstawie danej cechy.

Trwałość: Niezmienność w czasie.

Ściągalność: Biometryka powinna być możliwa do zmierzenia w miarę możliwości bezinwazyjnie.

Akceptowalność: Populacja nie powinna mieć zbyt wielkich obiekcji przeciwko pomiarowi danej biometryki.

Biometryczna kontrola dostępu

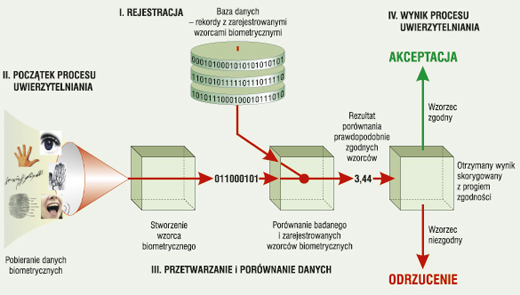

System kontroli dostępu, w którym uwierzytelnianie osób odbywa się na podstawie biometryk (cech biometrycznych), nazywamy biometrycznymi systemami kontroli dostępu. Systemy zabezpieczeń tego typu składają się z następujących elementów: czytnika biometrycznego lub urządzenia skanującego, oprogramowania (konwertuje pobraną z czytnika informację do postaci cyfrowej) oraz bazy danych (przechowuje dane biometryczne - niezbędne wzorce do porównania z danymi z czytnika biometrycznego).

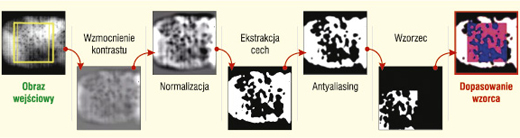

Większość biometrycznych systemów kontroli dostępu działa na podobnej zasadzie. Osoba chcąca uzyskać dostęp do chronionej strefy wprowadza określoną cechę pomiarową do systemu przy pomocy odpowiedniego czytnika biometrycznego (np. tęczówki oka, geometrii dłoni, linii papilarnych, itp.). Po wprowadzeniu danych do czytnika, oprogramowanie systemu identyfikuje określone punkty charakterystyczne. Następnie wyniki identyfikacji punktów są przetwarzane przy użyciu wybranego (optymalnego) algorytmu matematycznego do postaci, która może być w skuteczny sposób porównana z rekordem w bazie danych.

Biometryczne techniki uwierzytelniania

Jak już wcześniej zostało wspomniane biometryczne techniki uwierzytelniania dzielą się na genotypowe (fizyczne) i fenotypowe (behawioralne).

Techniki uwierzytelniania na podstawie cech genotypowych:

Rozpoznawanie układu żył (ang. Vein Recognition) - sprawdzanie tożsamości osoby odbywa się przez rozpoznanie wzoru układu żył np. dłoni. Wzór naczyń krwionośnych dłoni, palca, a nawet całego ciała każdej osoby jest niepowtarzalny (różnice istnieją nawet pomiędzy bliźniętami jednojajowymi oraz np. pomiędzy prawą i lewą dłonią jednej osoby). Wzór ten nie zmieni się w ciągu życia danej osoby - zmieni się bowiem tylko rozmiar układu krwionośnego.

Rozpoznawanie opuszka palca (ang. Fingertip Recognition) - technika ta eliminuje wiele ograniczeń oraz możliwości oszustw przy rozpoznawaniu odcisku palca w biometrycznym uwierzytelnianiu. Sam proces nie polega, tak jak w innych technikach biometrycznej autentykacji na stwierdzaniu zgodności wizualnych obrazów albo na innych technikach optycznego dopasowywania wzorca. Zamiast tego technika ta odwzorowuje na "mapie" poziomy energetyczne emanujące od osobnika bezpośrednio na czujnik podczerwieni i dokonuje porównania mapy energii wcześniej zarejestrowanej, przechowywanej w bazie danych, z mapą uzyskaną w procesie uwierzytelniania.

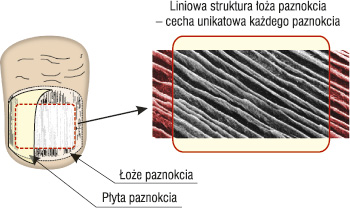

Rozpoznawanie struktury łoża paznokcia (ang. Nail Bed Recognition) - Paznokieć jest zbudowany z keratyny. Wyróżnia się w nim sześć charakterystycznych części - korzeń, łoże paznokcia, płytę paznokcia, naskórek podpaznokciowy i nadpaznokciowy. Łoże paznokcia (ang. nail bed) jest strukturą naskórkową położoną równolegle do paznokcia i bezpośrednio pod nim. Zbudowane jest ono z równoległych linii - łańcuchów keratyny, rozmieszczonych w pewnych odstępach. Podczas normalnego wzrostu paznokieć przesuwa się ponad tym łożem. Mikrofibryle keratyny (główny składnik paznokci i naskórka) nadają ścianom komórkowym określone, uporządkowane struktury w granicach łoża. Są one położone na styku łoża i płyty paznokcia. Struktury te są unikatową cechą osobniczą, którą można wykorzystać właśnie w biometrycznej identyfikacji. Keratyna to wysoce dwójłomny materiał, można więc odczytać jej strukturę, "oświetlając" ją spolaryzowanym światłem. Dla przypomnienia dwójłomność jest predyspozycją substancji (głównie ośrodków optycznych) do podwójnego załamywania światła (rozdwajania promienia świetlnego).

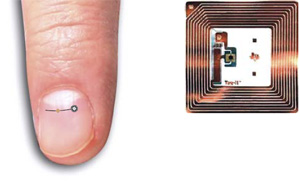

Rozpoznawanie paznokci z RFID (ang. Nail RFID) - Technologia ta wykorzystuje identyfikację RFID (ang. Radio Frequency Identification). Dla przypomnienia: RFID to technika, która umożliwia przesłanie w eterze zebranej unikatowej informacji, wzorca biometrycznego, z miejsca pomiaru do np. karty inteligentnej. Ogólnie mówiąc, wykorzystuje ona tzw. transpondery, nazywane również znacznikami lub tagami. Przy niewielkich rozmiarach (0,4x0,4 mm) i różnorodnej postaci (np. brokatu, ozdoby, nalepki itp.) znacznik ten można łatwo przykleić do powierzchni paznokcia. Rejestruje on pojemność elektryczną paznokcia i części palca, którą paznokieć ten przykrywa. Okazuje się, iż pojemność ta jest niepowtarzalną cechą każdego osobnika. Technologia ta została opracowana głównie z myślą o bezpieczeństwie komputerowym. Procedury, hasła i inne biometryczne metody przyznają weryfikowanej osobie dostęp do systemu.

Rozpoznawanie struktury/fizjologii skóry - Czujniki odcisku palca to najpowszechniej implementowane czujniki biometryczne. Znane są przypadki nie w pełni sprawnego funkcjonowania biometrycznych systemów rejestracji czasu pracy oraz kontroli dostępu na podstawie weryfikacji wzoru odcisku palca. Sprawność takich "konwencjonalnych" systemów zależy w dużej mierze od dokładności kontaktu palca z czujnikiem. Przykładowo, jeżeli opuszki palca osobnika są zniszczone (sławny w biometrii przykład stolarza), to odróżnienie odcisku palca może być niemożliwe. Jeżeli palce są spocone, pot zaciemni wzorzec. Z pomocą w takich sytuacjach może przyjść technologia bazująca na rozpoznawaniu struktury skóry.

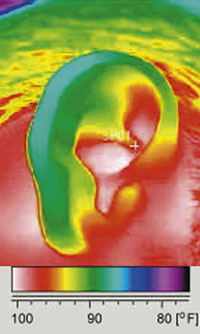

Rozpoznawanie ucha (ang. Ear Recognition) - Bardzo dobrze rokują na przyszłość systemy wykorzystujące pomiary obrazu termalnego ucha. Są to rozwiązania, które pozwalają uniknąć problemów związanych z koniecznością odpowiedniej ekspozycji ucha podczas procesu identyfikacji. W przypadku, gdy ucho jest częściowo zasłonięte, np. przez włosy lub nakrycie głowy, analiza obrazu termalnego pozwala na "zdemaskowanie" obrazu ucha. W obrazie termogramu wykorzystywane są różne kolory i tekstury do odnalezienia różnych części ucha.

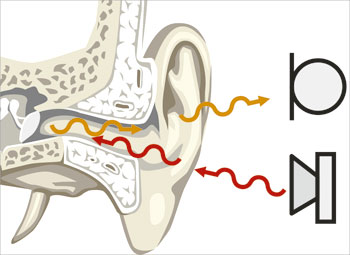

Fot. Obraz termalny ucha Istnieje również metoda akustycznego rozpoznawania ucha. Pomiar akustycznych właściwości może być dokonany stosunkowo łatwo i ekonomicznie. Udowodniono, że zachodzi znaczna różnica pomiędzy własnościami akustycznymi uszu różnych osobników. Dlatego też tego rodzaju rozpoznawanie ucha i uzyskiwanie wzorca biometrycznego może zastąpić kod PIN w takich urządzeniach, jak telefony komórkowe, albo umożliwić automatyczną personalizację słuchawek i innego wyposażenia akustycznego. Dodatkowa korzyść płynąca z tej metody to skomplikowanie ewentualnej kradzieży wzorca biometrycznego.

Fot. Sonda akustyczna wysyła do kanału słuchowego sygnał, podczas gdy mikrofon otrzymuje odpowiedź

Rozpoznawanie zapachu - chemicznej kompozycji zapachowej ciała (ang. Odor Recognition) - Każdy człowiek wydziela niepowtarzalny zapach, który jest kombinacją w przybliżeniu trzydziestu różnych woni. Celem systemów rozpoznawania zapachu ludzkiego ciała nie jest tylko to, by zdefiniować te wszystkie komponenty, ale także to, by ocenić ich koncentrację. Aby zidentyfikować człowieka na podstawie zapachu jego ciała, używa się specjalnych urządzeń elektronicznych, tzw. sztucznych nosów (lub e-nosów). Dwa główne komponenty tych nosów to system wyczuwania (detekcji) i system rozpoznawania na podstawie wzorców.

Stworzenie elektronicznych nosów było przede wszystkim próbą odtworzenia ludzkiego systemu węchowego i procesu wąchania, lecz jak dotychczas nie znamy całkowicie mechanizmu przetwarzania informacji ludzkiego powonienia z powodu braku wiedzy o dynamicznych własnościach mózgu. Pomimo powstania kilku prototypów sztucznych nosów, autorom artykułu udało się znaleźć zaledwie jedno urządzenie komercyjne służące do rozpoznawania zapachu. Technika rozpoznawania zapachu może okazać się użyteczna np. w diagnostyce medycznej, dochodzeniówce (zapamiętywanie zapachów), przemyśle (żywność i napoje), biometrycznej identyfikacji, walce z terroryzmem itp.

Techniki uwierzytelniania na podstawie cech fenotypowych:

Rozpoznawanie pisma (ang. sign verification) - Według wielu znawców tematu to właśnie charakter pisma jest wiarygodnym odzwierciedleniem kwintesencji osobowości. Metody badania związków i zależności pomiędzy cechami graficznymi pisma a osobowością człowieka wyznaczyły kierunek nowej dziedzinie nauki, jaką jest grafologia.

Konwersję podpisu ręcznego do postaci cyfrowej realizuje się za pomocą specjalnych tabliczek (ang. tablets - podpis elektroniczny/niecyfrowy posiadający status prawny), narzędzi piszących (piór umożliwiających pomiar tych parametrów) albo rozwiązań niezależnych od sprzętu - programowych. Dane pochodzące z tabletu można potraktować jako zestaw odrębnych sygnałów w czasie. Są one następnie używane do wyznaczania unikatowych cech podpisu danej osoby. W praktyce łączy się metody analizy podpisu, statyczną z metodą dynamiczną. Po wprowadzeniu podpisu usuwany jest szum informacyjny (zakłócenia) dotyczący zarówno podpisu, jak i sposobu podpisywania się. Następnie wyszukiwane są punkty charakterystyczne i porównywane z zapamiętanym wzorcem. Taka kombinacja analizy statycznej i dynamicznej minimalizuje zarówno liczbę fałszywych odrzuceń, jak i fałszywych akceptacji. Na rynku komercyjnym możemy odnaleźć kilka wersji systemów weryfikacji podpisu odręcznego

Rozpoznawanie odgłosu składania podpisu odręcznego (ang. Sound Signature Technology) - Technologia wykorzystująca rozpoznawanie dźwięku, jaki wydobywa się podczas składania ręcznego podpisu, do weryfikacji tożsamości osoby podpisującej się. Kombinacja ruchu po powierzchni urządzenia tworzy zestaw dźwięków, unikatowych dla każdego człowieka. Stworzenie jego repliki jest prawie niemożliwe. Prawdą jest, że podpisy będą się różnić (graficznie) nawet jeśli wykona je ta sama osoba, jednak pewien wzór tego, w jaki sposób powstaje podpis, pozostaje ten sam.

Weryfikacja głosem (ang. voice verification) i identyfikacja mówiącego (ang. speaker identification) - Co to jest weryfikacja głosu (ang. voice verification)? Jest to proces porównania uzyskanej nowej próbki głosu z przechowywanym, cyfrowym modelem głosu albo wzorem głosu (voiceprint), do celów uwierzytelnienia tożsamości (identyfikacji 1:N oraz weryfikacji 1:1). Jaka jest różnica pomiędzy właśnie identyfikacją (speaker verification) a weryfikacją (speaker identification) mówiącego? Przy weryfikacji głosem tożsamość jest potwierdzona przez dopasowanie głosu osoby do pojedynczego wzoru głosu przechowywanego w bazie. Jest to typowy proces weryfikacji tożsamości, gdzie weryfikowany podaje z góry ustaloną informację, np. numer konta lub hasło (jest to dodatkowy identyfikator), która po analizie głosu porównywana jest ze sporządzonym wcześniej wzorcem. Serwer działa w trybie sprawdzania głosu.

W identyfikowaniu mówiącego uzyskany wzorzec głosu jest dopasowany do kilku wzorców. Jest to typowo proces, w którym żaden inny identyfikator nie jest dostępny, tak jak w wypadku prowadzenia nadzoru/inwigilacji audio albo kiedy użytkownik systemu zapomniał hasła czy numeru konta. Zarówno sprawdzanie mówiącego, jak i jego identyfikowanie to typy biometrii głosu. Weryfikacja głosem to proces porównania uzyskanej próbki głosu z przechowywanym, cyfrowym modelem głosu albo wzorcem głosu do weryfikacji tożsamości.

Większość systemów weryfikacji głosu wykorzystuje tzw. tekst zależny: użytkownik musi podać określone słowo, wyrażenie (hasło) albo algorytm cyfr, by został zweryfikowany. Jest to przykład łączenia naszej unikatowej wiedzy (pośredni poziom bezpieczeństwa, zob. art. z poprzedniego numeru.) z tym, kim jesteśmy i co robimy - biometrią (najwyższym poziomem bezpieczeństwa). Istnieje również kilka systemów biometrii głosu, które pracują, wykorzystując tzw. tekst niezależny, tzn. że mówiący może być weryfikowany dzięki jakiejkolwiek próbce głosu.

Rozpoznawanie chodu (ang. gait recognition, gait signature) - Rozpoznawanie chodu to proces identyfikowania osobnika na podstawie sposobu poruszania się. Metoda ta oferuje możliwość identyfikacji na odległość, a więc jest bezinwazyjna i bezkontaktowa (nie ma interakcji z urządzeniem biometrycznym). Już z daleka wiemy, z kim mamy do czynienia.

Rozpoznawanie ruchu ust (ang. lip movement recognition) - Rozpoznawanie ruchu ust wykorzystuje unikatowy sposób poruszania się ust podczas wypowiadania sekwencji słów przez każdą osobę.

Rozpoznawanie gestów (ang. gesture recognition) - Podstawowym celem badań rozpoznawania ludzkich gestów jest stworzenie systemu, który może zidentyfikować unikatowość ludzkiej gestykulacji i wykorzystać ją do kontroli dostępu. Podobnie jak systemy rozpoznawania głosu czy analizy pisma odręcznego, systemy rozpoznające gesty, które są już używane, np. do sterowania komputerem i urządzeniami w środowisku lokalnym i odległym (telewizorem, oświetleniem itp.), są badane z tego samego powodu - aby dostarczyć metod projektowania systemom rozpoznającym tożsamość.

Sklep CCTV Instalacje Nowości Polecamy Promocje Oferty specjalne Mapa strony Kontakt

2005-2015 © KAMERY.PL