Kamery przemyslowe i rejestratory cyfrowe

- Artykuły

- Pomoc techniczna

Zaloguj

Zaloguj- Zarejestruj

- Obserwowane (

brak

) - Koszyk (pusty)

TV przemysłowa / CCTV

- Kamery przemysłowe

- Kamery IP

- Kamery megapikselowe

- Kamery i systemy bezprzewodowe

- Obiektywy do kamer

- Obudowy do kamer

- Rejestratory cyfrowe

- Rejestratory IP

- Karty DVR

- Zestawy CCTV

- Video serwery IP

- Oprogramowanie

- Monitory CCTV

- Dekodery wideo

- Uchwyty do kamer

- Przewody do kamer

- Zasilacze | końcówki

- Karty pamięci

- Akcesoria CCTV

- Obrotnice do kamer

- Szafy teleinformatyczne

- Dyski sieciowe

Systemy alarmowe

- Zestawy alarmowe

- Akumulatory

- Centrale alarmowe

- System bezprzewodowy ABAX

- Czujki

- Sygnalizatory

- Komunikacja i powiadamianie

- Sterowniki radiowe

- Zasilacze buforowe

- Obudowy

- Akcesoria

- Przewody instalacyjne

Kontrola dostępu

- Zwory elektromagnetyczne

- Szyldy i kasety do zaczepów

- Elektrozaczepy

- Wideodomofony

- Zamki elektroniczne

- Czytniki kart

- System kontroli dostępu RACS

- Zestaw do wprowadzania kart

- Sprzęt pomocniczy

- Akcesoria do kontroli dostępu

- Rejestracja pracy wartowników

Kamery sportowe

Partnerzy LC Security

- Telewizja przemysłowa

- GeoVision DVR

- Bosch akcesoria security cctv

- Uchwyty LCD / plazma

- Montaż - instalacje / serwis

Kamery online

- Kamery zwierzęta online

- Test1

- Kamery Warszawa

- Kamery online

- Kamery Zakopane

- Kamery Kraków

- Kamery Poznań

- Kamery Wrocław

- Kamery Sopot

- Kamery Lublin

- Kamery Częstochowa

Polecane strony

archiwum CCTV - info o zmianach i nowościach

uchwyty LCD plazma - profesjonalne uchwyty do monitorów i TV LCD / Plazma - producent

monitoring CCTV - hurtownia zabezpieczeń, systemy alarmowe, kamery, monitoring ip

monitoring ip cyfrowe systemy CCTV ip

Pomoc techniczna

- Cyfrowe instalacje domofonowe

- Biometryczna kontrola dostępu - czytniki biometryczne

- Systemy domofonowe (domofony analogowe)

- Systemy kontroli dostępu

- Pamięć masowa w systemach CCTV IP

- Zapis obrazu i dźwięku w systemach CCTV

- Konfiguracja centrali alarmowej

- Zasady klasyfikacji systemów alarmowych

Polecamy!

Pomoc techniczna

Bezpieczeństwo sieci IP

Sieciowe systemy monitoringu wizyjnego, ze względu na swoją architekturę są bardziej podatne na ataki i włamania niż tradycyjne instalacje analogowe. Z tego też względu zapewnienie odpowiedniego poziomu bezpieczeństwa sieci jest niezwykle ważnym aspektem podczas budowy każdego systemu telewizji przemysłowej, w którym transmisja danych odbywa się z wykorzystaniem sieci i łączy teleinformatycznych. Temat tyczy się zarówno sieci przewodowych, jak i bezprzewodowych. Dzięki dynamicznemu rozwojowi technologii sieciowych w systemach monitoringu IP możemy kontrolować praktycznie wszystko, począwszy od transmisji danych skończywszy na wykorzystaniu i ustaleniu dostępności do sieci. Bezpieczeństwa sieci nigdy nie należy lekceważyć, gdyż może się okazać, że nasz system monitoringu z jakiejś nieznanej przyczyny przestanie prawidłowo funkcjonować.

Bezpieczeństwo transmisji danych

Kluczowym zadaniem podczas zabezpieczania sieci na której bazuje nasz system monitoringu wizyjnego, jest zapewnienie odpowiedniego bezpieczeństwa danych. Z praktycznego punktu widzenia jest to jeden z najistotniejszych aspektów podczas budowy sieciowych systemów telewizji przemysłowej. Proces tworzenia bezpiecznej komunikacji w systemach CCTV IP możemy podzielić na trzy podstawowe etapy: uwierzytelnianie, autoryzacje i prywatność.

Uwierzytelnianie – pierwszy etap tworzenia bezpiecznej transmisji danych, który polega na identyfikacji użytkownika i/lub urządzenia w sieci IP i u odbiorcy. Zasada działania polega na okazaniu systemowi swojego rodzaju „dowodu tożsamości”, który pozwala na zidentyfikowanie użytkownika. Najczęściej uwierzytelnianie jest realizowane za pomocą nazwy użytkownika i hasła, certyfikatu SSL i standardu łączności IEEE 802.1x.

Autoryzacja – etap drugi polegający na zaakceptowaniu użytkownika przez system. W trakcie autoryzacji sprawdzana jest poprawność nazwy użytkownika, hasła i pozostałych technik uwierzytelniania. Jeżeli wynik autoryzacji jest pozytywny, system przesusza użytkownika dalej. W innym przypadku dostęp dla danego użytkownika do systemu jest blokowany.

Prywatność - trzeci etap budowy bezpiecznej komunikacji, który przeważnie realizowany jest za pomocą szyfrowanej komunikacji. Dzięki zastosowaniu kluczy szyfrujących mamy pewność, że żadna nieuprawniona osoba nie będzie mogła odczytać transmitowanych danych. Wybór odpowiedniego standardu szyfrowania jest bardzo ważny. Zastosowanie nieodpowiedniej metody szyfrowania może przyczynić się do znacznego spadku wydajności systemu monitoringu wizyjnego.

W sieciowych systemach monitoringu wizyjnego szyfrowanie komunikacji najczęściej odbywa się za pomocą protokółu SSL/TLS (znany również jako HTTPS) oraz sieci VPN (ang. Virtual Private Network).

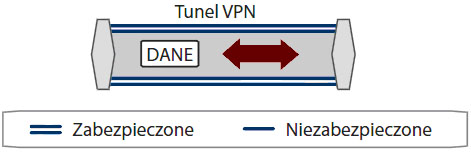

Sieci VPN – szyfrowanie komunikacji odbywa się za pomocą tzw. „bezpiecznego tunelu”, który występuje pomiędzy określonymi punktami sieci lokalnej. W sieci VPN mogą pracować jedynie urządzenia, które zostały wyposażone w odpowiedni klucz dostępu. Wszystkie inne urządzenia sieciowe, znajdujące pomiędzy klientem a serwerem nie posiadają dostępu do przesyłanych danych. Technika VPN gwarantuje bezpiecznie połączenie punktów przez Internet.

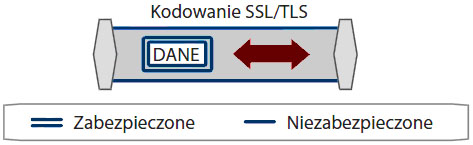

Protokół SSL/TLS (HTTPS) – popularny protokół sieciowy, którego głównym zadaniem jest szyfrowanie transmitowanych danych w przewodowych sieciach IP. W przypadku sieci bezprzewodowych stosujemy inne techniki szyfrowania, w tym przeważnie WEP i WPA. W odrażeniu od sieci VPN protokół SSL/TLS nie tworzy tzw. „bezpiecznego tunelu”, ponieważ zabezpieczeniu podlegają tylko przesyłane dane. W przypadku wykorzystania protokołu SSL na wszystkich uprawnionych urządzeniach instalowany jest specjalny certyfikat, który pozwala na odszyfrowanie odebranych danych.

Bezpieczeństwo danych w sieciach bezprzewodowych

Sieci bezprzewodowe są znacznie bardziej narażone na ataki i włamania niż tradycyjne przewodowe sieci komputerowe. Związane jest to bezpośrednio z naturą sieci bezprzewodowych, która sprawia, że każda osoba znajdująca się w zasięgu sieci i posiadająca odpowiednie urządzenie może skorzystać z udostępnionych przez nią usług. Oznacza to, że w przypadku sieci bezprzewodowych stosuje się znacznie bardziej zaawansowane techniki zabezpieczeń, które nie pozwalają byle komu na uzyskanie dostępu. W przypadku współczesnych bezprzewodowej transmisji danych z wykorzystaniem protokołu IP mamy do czynienia z dwoma podstawowymi standardami szyfrowania: WEP i WPA. To z którego standardu skorzystamy zależy przede wszystkim od wymagań stawianych przez dany system i sieć bezprzewodową.

WEP (ang. Wireless Equivalent Privacy) – szyfrowanie komunikacji odbywa się za pomocą specjalizowanego algorytmu RSA RC4, który blokuje dostęp do sieci każdemu urządzeniu bez odpowiedniego klucza dostępowego. Standard WEP bazuje na statycznym kluczu szyfrującym (24 bity) i krótkim wektorze początkowym. Obecnie ze względu na kilka wad oraz rozwój innych technik szyfrowania (WPA), standard WEP jest coraz rzadziej stosowany we współczesnych sieciach bezprzewodowych. Podstawową wadą tego standardu jest wysoka podatność na ataki, co niemalże całkowicie eliminuje go z użytku w sieciowych systemach monitoringu wizyjnego.

WPA (ang. WiFi Protected Access) – w chwili obecnej najskuteczniejszy standard szyfrowania w bezprzewodowej komunikacji za pomocą protokołu IP. Przede wszystkim w standardzie WPA wyeliminowano wszystkie wady, które występują w standardzie WEP. Klucz w standardzie WPA jest zmieniany dla każdej przesyłanej klatki za pomocą protokołu TKIP i jego długość została wydłużona do 48 bitów. Obecnie uznawany za podstawowy poziom zabezpieczeń w sieciach bezprzewodowych. W sytuacjach gdy chcemy uzyskać wyższy poziom bezpieczeństwa należy skorzystać z nowego standardu WPA2, który dzięki zastosowaniu szyfrowania AES (ang. Advanced Encryption Standard) i uwierzytelniania IEEE 802.1x jest najlepszym zabezpieczeniem komunikacji w sieciach bezprzewodowych.

Ochrona poszczególnych urządzeń

Zapewnienie optymalnego bezpieczeństwa sieci nie ogranicza się jedynie do szyfrowania transmisji danych, uwierzytelniania, autoryzacji i prywatności. Odpowiednie bezpieczeństwo sieci to również zabezpieczenie każdego urządzenia pracującego w tym systemie, przed włamaniem, wirusami i innymi czynnikami zewnętrznymi mogącymi spowodować spadek wydajności lub nieprawidłową pracę sieciowego systemu telewizji przemysłowej.

Kilka wskazówek jak należy zabezpieczyć poszczególne urządzenia przed włamaniami, wirusami i innymi czynnikami zewnętrznymi:

Nazwy użytkowników i hasła, które powinny składać się z co najmniej 6 znaków (małe i duże litery oraz cyfry)

W miejscach o wysokim poziomie zagrożenia należy stosować specjalizowane urządzenia w postaci czytników linii papilarnych lub mikroprocesorowych kart dostępowych

Stosowanie aplikacji chroniących komputery i serwery wizyjne przed złośliwymi aplikacjami (np. wirusy, trojany, itp.)

Stosowanie zapór sieciowych Firewall

Sklep CCTV Instalacje Nowości Polecamy Promocje Oferty specjalne Mapa strony Kontakt

2005-2015 © KAMERY.PL